Ochrona sieci domowej: Niezbędne kroki do zabezpieczenia pracy zdalnej

28 wrz 2023

28 wrz 2023  Dawid Stefański

Dawid Stefański Wzmocnij swój router

Router służy jako punkt wejścia dla urządzeń do internetu. Zacznij od zastąpienia domyślnych danych logowania do routera bezpieczną, jedyną w swoim rodzaju nazwą użytkownika i hasłem. Często aktualizuj oprogramowanie sprzętowe routera, aby naprawić wszelkie znane luki w zabezpieczeniach. Wyłącz wszelkie zbędne porty lub usługi (np. FTP), aby zmniejszyć liczbę możliwych punktów dostępu dla cyberprzestępców.

Wdrażanie solidnych zabezpieczeń Wi-Fi

Pierwszą linią ochrony powinno być skuteczne hasło Wi-Fi. Jeśli twój router to umożliwia, użyj szyfrowania WPA3, ponieważ jest to najnowsza i najbezpieczniejsza dostępna opcja. Twórz trudne kombinacje haseł, wykorzystując wielkie i małe litery, cyfry i symbole, zamiast stosować hasła, które są łatwe do odgadnięcia.

Segmentacja sieci

Tworzenie odrębnych stref sieciowych dla różnych rodzajów urządzeń jest znane jako segmentacja. Zapobiega to na przykład uzyskaniu dostępu do laptopa przez zainfekowane urządzenie IoT. Skonfiguruj dedykowaną sieć dla urządzeń do pracy, sieć dla gości i IoT. W ten sposób, nawet jeśli jeden segment zostanie naruszony (np. atak ransomware), pozostałe nadal pozostaną bezpieczne.

Aktywacja zabezpieczeń zapory sieciowej

Zapory sieciowe, zarówno sprzętowe, jak i programowe, są niezbędne dla bezpieczeństwa sieci. Należy włączyć zaporę sieciową, która najprawdopodobniej jest już obecna w routerze. Ponadto należy upewnić się, że poszczególne urządzenia, takie jak komputery, telefony komórkowe i tablety, mają włączone zapory sieciowe. Aby zapobiec niepożądanemu dostępowi, zapory sieciowe służą jako bariery, filtrując zarówno przychodzący, jak i wychodzący ruch sieciowy.

Korzystanie z wirtualnych sieci prywatnych (VPN)

Sieci VPN to niezwykle przydatne narzędzia dla pracowników zdalnych. Połączenie internetowe jest szyfrowane przez VPN, gwarantując prywatność i bezpieczeństwo transakcji online. Twoje dane są przesyłane przez zaszyfrowany tunel, gdy jesteś podłączony do VPN, chroniąc je przed niepożądanymi “oczami”. Ma to kluczowe znaczenie podczas korzystania z sieci publicznych.

Konsekwentne aktualizacje oprogramowania i ochrona antywirusowa

Hakerzy mogą wykorzystywać znane luki w nieaktualnym oprogramowaniu. Aby upewnić się, że korzystasz z najnowszych wersji systemów operacyjnych, programów i poprawek bezpieczeństwa, włącz automatyczne aktualizacje na wszystkich swoich urządzeniach. Zainstaluj godne zaufania oprogramowanie antywirusowe, które zapewnia ciągłą ochronę przed wirusami i innymi zagrożeniami internetowymi.

Zabezpiecz swoje urządzenia IoT

Termostaty, kamery i inteligentni asystenci w domu są dobrze znanymi punktami wejścia dla atakujących. W tych urządzeniach należy zmienić domyślne nazwy użytkownika i hasła oraz często aktualizować oprogramowanie. Urządzenia IoT powinny, jeśli to w ogóle możliwe, być podłączone do oddzielnego segmentu sieci w celu ochrony przed niepożądanym dostępem do sprzętu związanego z pracą.

Zwiększanie i podtrzymywanie świadomości

Utrzymanie bezpiecznej sieci domowej wymaga wiedzy. Regularnie informuj siebie i członków rodziny o najnowszych zagrożeniach cyberbezpieczeństwa i zalecanych praktykach. Należy unikać wiadomości phishingowych, podejrzanych linków i nieoczekiwanych załączników. Przy minimalnym nakładzie pracy często można uniknąć przypadkowych naruszeń danych.

Wnioski

Zabezpieczenie sieci domowej ma kluczowe znaczenie dla stworzenia produktywnego środowiska pracy zdalnej i ochrony informacji z nią związanych. Wykracza to poza zwykłą ochronę prywatności. Przestrzeganie tych podstawowych procedur może znacznie poprawić bezpieczeństwo sieci domowej i radykalnie zmniejszyć ryzyko związane z zagrożeniami w sieci. Należy pamiętać, że utrzymanie cyberbezpieczeństwa wymaga ciągłego monitorowania i reagowania na nowe zagrożenia w miarę ich materializacji. W dalszej części opisałem krótko trzy rozwiązania dla bardziej zaawansowanych osób. W internecie znajduje się cała masa poradników, dzięki którym bardzo łatwo można je wdrożyć 💪

Zwiększanie bezpieczeństwa sieci dzięki zaawansowanym rozwiązaniom: Pi-hole, pfSense/OPNsense

Podczas gdy procedury zabezpieczania sieci domowej zostały omówione w powyższych sekcjach, istnieją bardziej wyrafinowane rozwiązania, które mogą stanowić dodatkowy stopień bezpieczeństwa i kontroli. Aby jeszcze bardziej wzmocnić swoje środowisko pracy zdalnej, warto rozważyć te opcje:

Pi-hole: Sieciowy bloker reklam i DNS Sinkhole

Projekt open-source o nazwie Pi-hole przekształca Raspberry Pi w DNS sinkhole i bloker reklam w całej sieci. Pi-hole nie tylko poprawia komfort korzystania z Internetu, ale także zmniejsza prawdopodobieństwo natknięcia się na fałszywe reklamy lub przypadkowego kliknięcia w niebezpieczne linki poprzez blokowanie reklam i monitorowanie domen na poziomie sieci. W przypadku współdzielenia z członkami rodziny lub współpracownikami, którzy są podłączeni do tej samej sieci, podejście to może być bardzo pomocne.

pfSense lub OPNsense

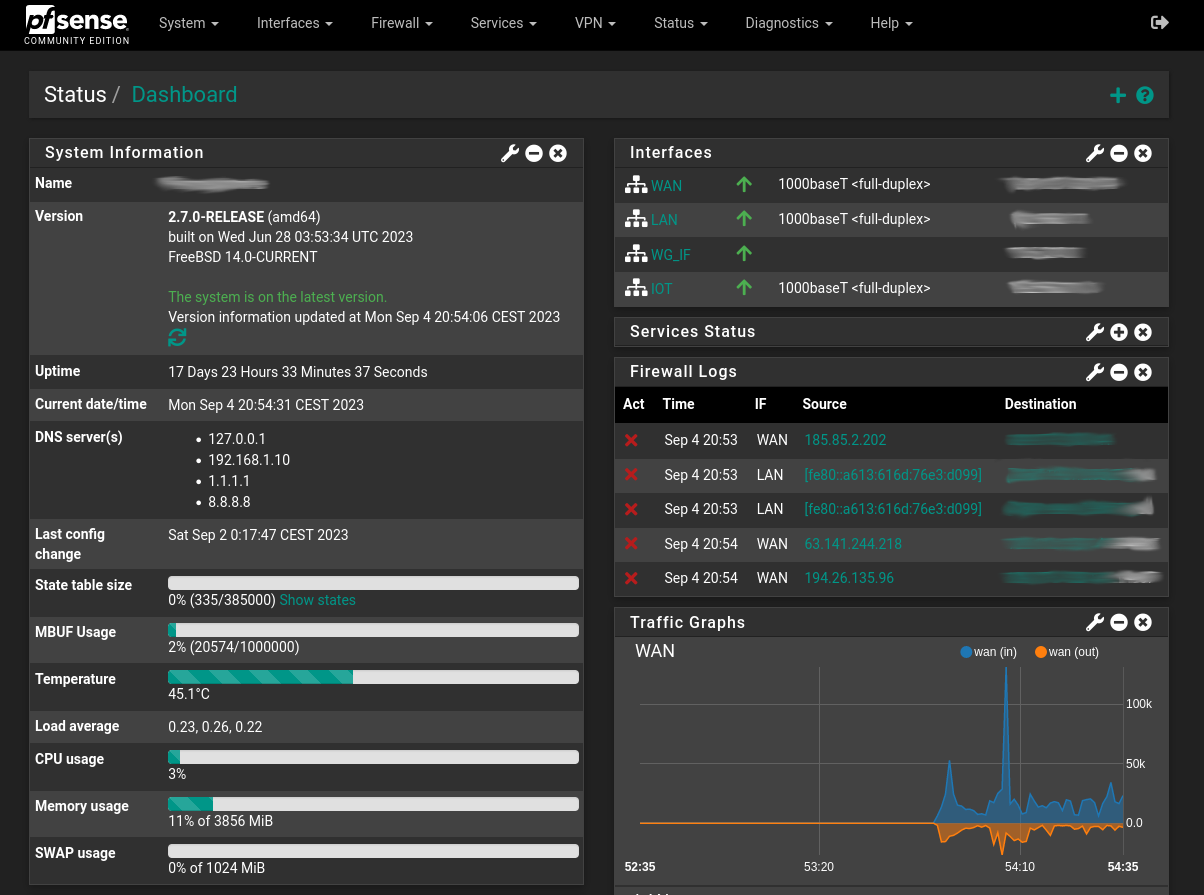

Oprogramowanie firewall o otwartym kodzie źródłowym, takie jak pfSense i OPNsense, oferują najnowocześniejszą ochronę sieci i dostosowywanie konfiguracji do własnych potrzeb. Możliwości tych systemów przewyższają typowe zapory sieciowe routerów od ISP. Umożliwiają one konfigurowanie wirtualnych sieci prywatnych (VPN) z solidnym szyfrowaniem, wdrażanie zaawansowanych reguł sieciowych, a nawet dzielenie sieci VLAN-y w celu dokładniejszego zarządzania.

Zarówno pfSense, jak i OPNsense oferują intuicyjne interfejsy web, które sprawiają, że mogą z nich korzystać osoby o różnej wiedzy technicznej. Zapewniają one między innymi takie funkcje, jak kontrola jakości usług (QoS), systemy wykrywania włamań (IDS) i systemy zapobiegania włamaniom (IPS). Użytkownicy, którzy wymagają wyższego poziomu bezpieczeństwa, powinni korzystać z tych platform.

Wybór odpowiedniego rozwiązania dla sieci

Przed zainstalowaniem jakichkolwiek zaawansowanych rozwiązań należy dokładnie zbadać potrzeby swojej sieci i wiedzę techniczną. Opcje takie jak Pi-hole i pfSense/OPNsense mogą oferować dobre korzyści, jeśli czujesz się komfortowo z technologią i chcesz zmaksymalizować bezpieczeństwo swojej sieci. Skonsultuj się z ekspertami IT lub grupami online, które koncentrują się na tych technologiach, aby uzyskać porady i pamiętaj, że bezpieczeństwo sieci to ciągły proces wymagający stałej świadomości i adaptacji do zmieniających się zagrożeń. W dalszej części artykułu umieściłem krótki poradnik jak skonfigurować pfSense i Pi-hole, aby zwiększyć bezpieczeństwo sieci.

Konfiguracja sieci z wykorzystaniem pfSense i Pi-hole

Wymagania:

- Komputer/serwer do uruchomienia pfSense (z co najmniej dwiema kartami / interfejsami sieciowymi),

- Raspberry Pi lub inne urządzenie do uruchomienia Pi-hole,

- Publiczny adres IP (dla potrzeb poradnika 77.77.77.77).

- Uwaga: można uruchomić pfSense w sieci bez adresu publicznego, wtedy adres WAN będzie miał adres wewnętrzny (np. 192.168.X.X), ale będzie widoczny jako zewnętrzny względem routera ISP. Warto pamiętać, żeby dodatkowo podłączyć switch, do którego podłączamy wszystkie urządzenia sieci domowej.

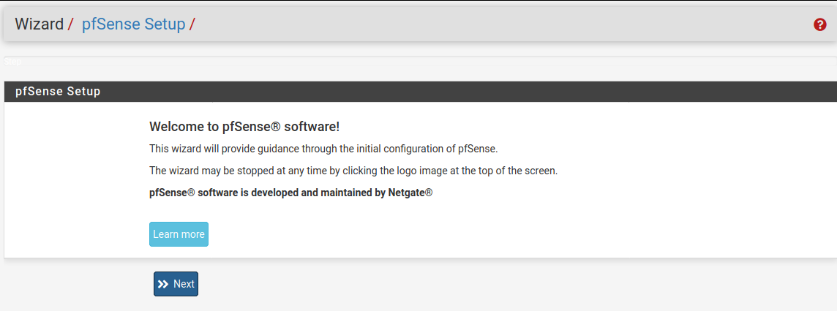

Krok 1: Instalacja pfSense

- Pobierz obraz ISO pfSense ze strony internetowej producenta (https://www.pfsense.org) i stwórz bootowalny nośnik USB.

- Uruchom komputer z pfSense z użyciem nośnika USB i postępuj zgodnie z kreatorami instalacji.

- Skonfiguruj interfejsy WAN i LAN. Ustaw WAN na publiczny adres IP 77.77.77.77 (oczywiście tutaj warto użyć swojego publicznego adresu IP – wymagana zmiana konfiguracji przez ISP – lub w celu testów adresu wewnętrznego np. 192.168.3.1), a LAN na 192.168.1.1/24.

- Przejdź do interfejsu web pfSense pod adresem http://192.168.1.1 i uzupełnij konfigurację początkową – najważniejsze jest wskazanie interfejsów LAN i WAN oraz ustawienie hasła administratora, resztę ustawień można zmienić później.

Tak powinien wyglądać interfejs pfSense po instalacji:

Krok 2: Konfiguracja Pi-hole

- Zainstaluj na Raspberry Pi lub innym obsługiwanym urządzeniu odpowiedni system operacyjny (np. Raspbian). Nie będę wchodzić w szczegóły jak zainstalować OS na karcie sd 😋

- Otwórz terminal na Raspberry Pi lub połącz się SSH i wykonaj poniższe polecenie: bash curl -sSL https://install.pi-hole.net | bash

- Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby skonfigurować Pi-hole. Ustaw statyczny adres IP np. na 192.168.1.10. Tutaj uwaga, zawsze można ustawić adres statyczny na pfSense uruchamiając serwer dhcp na interfejsie LAN, a nastepnie przypisać adres IP do adresu MAC.

- Instalator powinien poprosić o wskazanie z jakiego providera DNS ma korzystać Pi-hole (wybór DNSSEC wydaje się rozsądny) oraz adlists (adresów blokowanych) – zalecam dodanie:

- https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts

- https://hole.cert.pl/domains/domains_hosts.txt

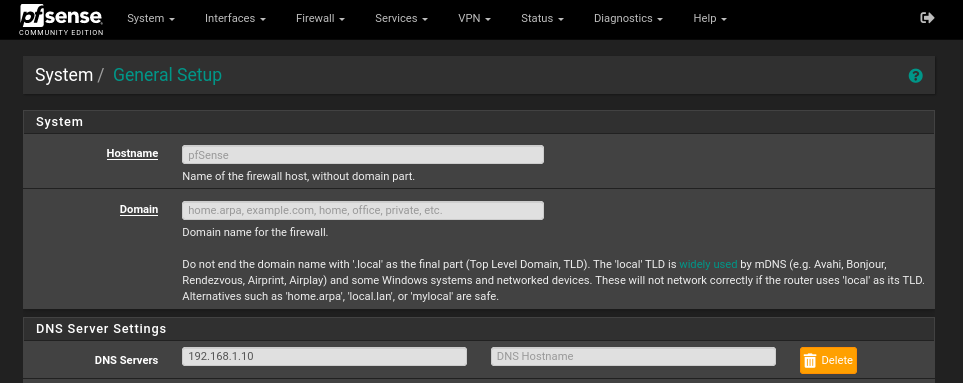

Krok 3: Konfiguracja DNS pfSense do użytku z Pi-hole

- W interfejsie internetowym pfSense przejdź do sekcji System > General Setup.

- Ustaw serwery DNS na 192.168.1.10 (adres IP Pi-hole).

- Kliknij Zapisz i Zastosuj zmiany.

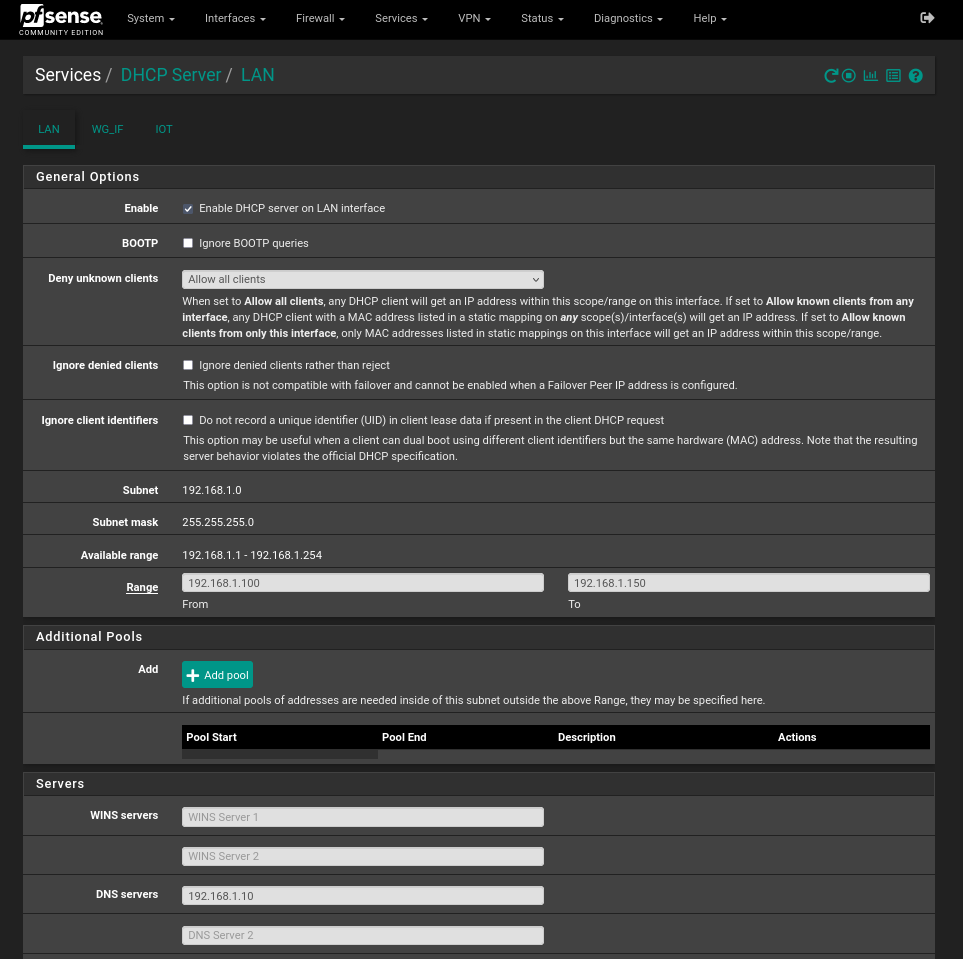

Krok 4: Testowanie konfiguracji

- Upewnij się, że Twoje urządzenia używają Pi-hole jako serwera DNS. Tak jak wspomniałem wczesniej, można to zrobić w pfSense wchodząc w zakładkę Services > DHCP Server > LAN, a następnie w sekcji DNS Servers podać adres Pi-hole (192.168.1.10).

- 2. Odwiedź stronę internetową, aby sprawdzić, czy Pi-hole blokuje reklamy.

To wszystko! Pomyślnie skonfigurowałeś pfSense i Pi-hole w swojej sieci domowej. Pamiętaj o regularnych aktualizacjach i utrzymaniu systemu w celu zapewnienia bezpieczeństwa i wydajności.

Jak to działa w praktyce?

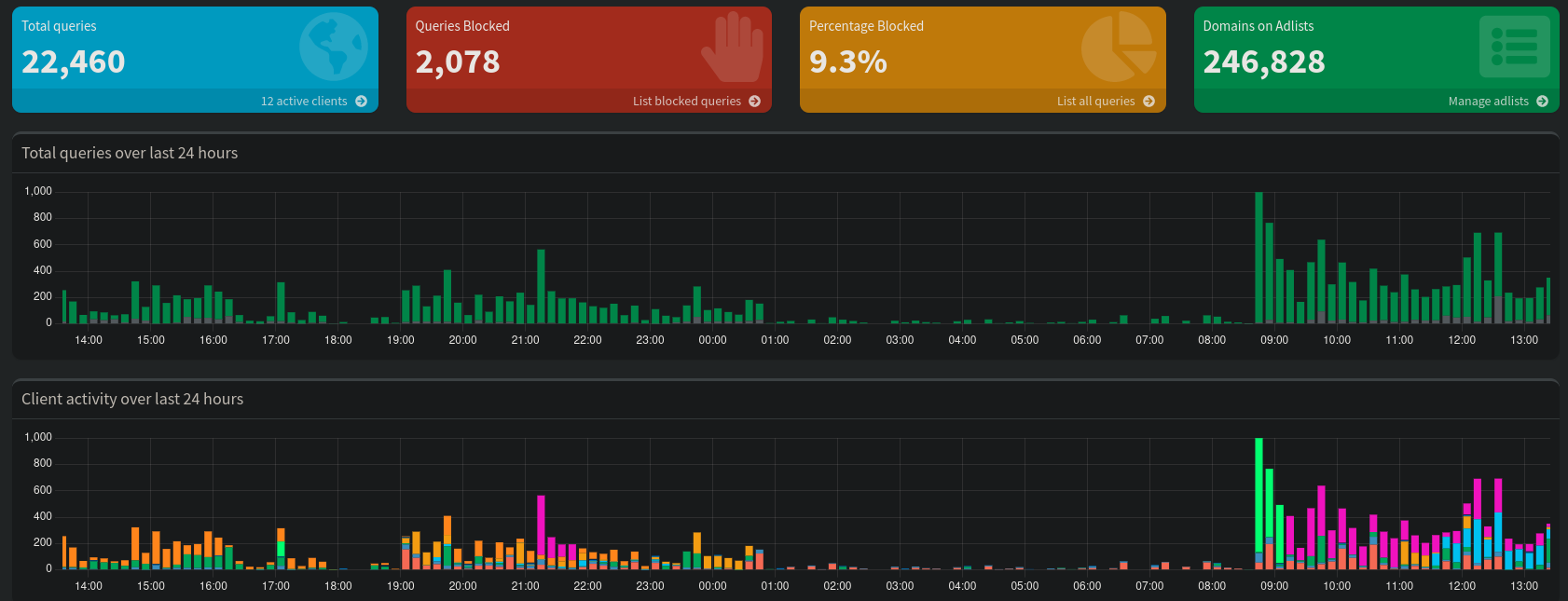

Poniżej zrzut ekranu zawierający statystyki z 24h dla 12 urządzeń podłączonych do sieci. Ponad 2000 zablokowanych zapytań 🙂

Dodatkowa instrukcja dla cierpliwych 😊

Konfigurowanie VLANów w pfSense to doskonały sposób na izolację urządzeń IoT od reszty sieci w celu zwiększenia bezpieczeństwa i kontroli. Oto krok po kroku, jak skonfigurować VLAN IoT w pfSense:

Wymagania:

- PfSense zainstalowany wcześniej,

- Zarządzany przełącznik (switch) obsługujący VLAN tagging (ja wykorzystuję często tagowanie vlanów na access point, z racji tego, że wszystkie urządzenia IoT w mojej sieci działają bezprzewodowo),

- urządzenia IoT 😉

Aby skonfigurować VLAN w pfSense, postępuj zgodnie z poniższymi krokami:

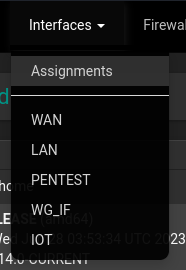

- Wybierz opcję Interfaces, a następnie Assignments.

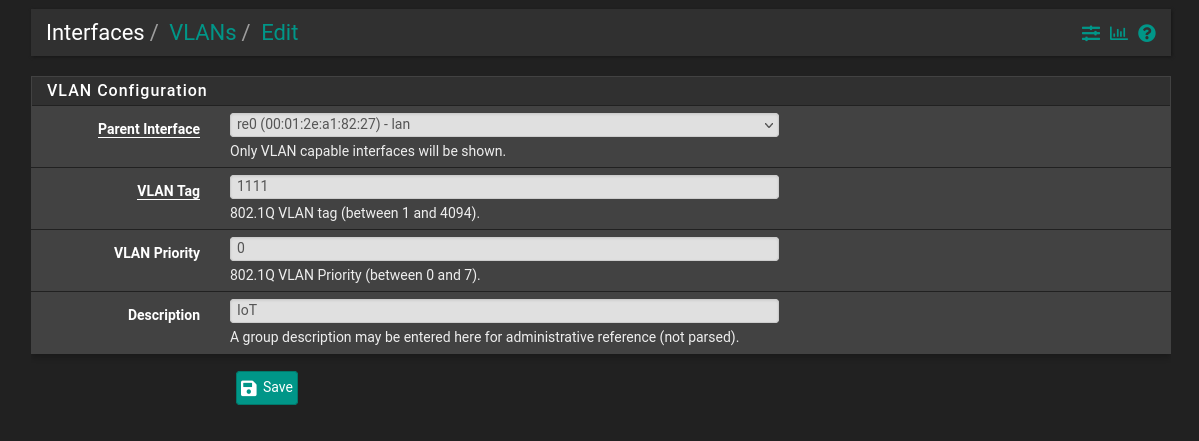

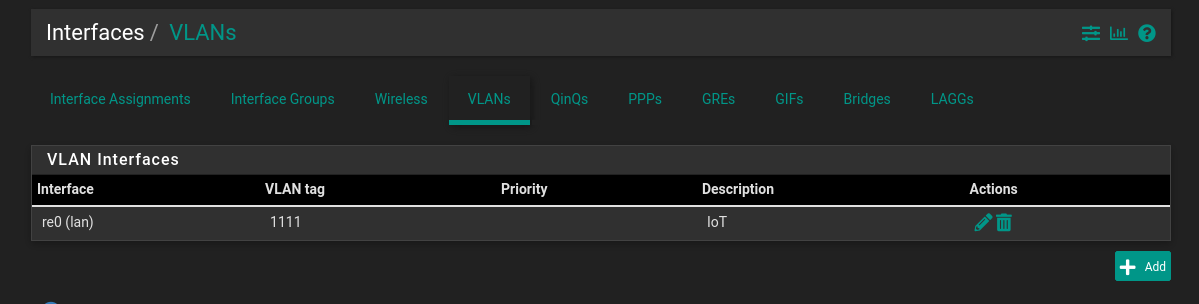

- W sekcji Assignments, wybierz VLANs, a następnie Add.

- W Interfejsie nadrzędnym (Parent Interface) wybierz interfejs LAN, który skonfigurowałeś wcześniej. W sekcji Tag VLAN określ identyfikator (w tym przypadku 1111), który nie jest obecnie używany, dodaj opis, a następnie zapisz.

- Musisz teraz dodać i włączyć interfejs, aby móc utworzyć reguły. Wybierz Interfaces, a następnie Interface Assignments.

- W sekcji Available Network Ports, zobaczysz utworzoną nową sieć VLAN. Wybierz Add.

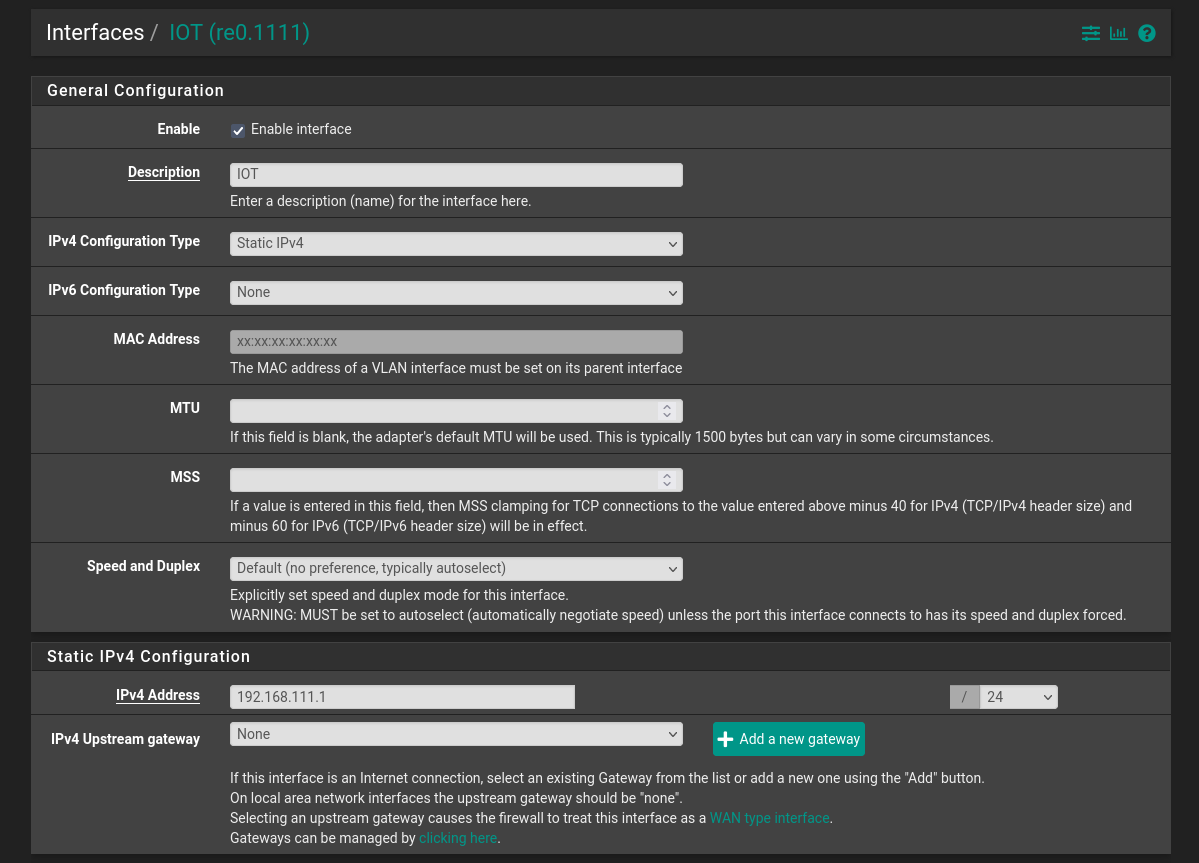

- Unikalna nazwa zostanie automatycznie przypisana do interfejsu. Wybierz nazwę, abyśmy mogli ją skonfigurować (IOT na poniższym zrzucie ekranu).

- Klikając w nazwę można przejść do konfiguracji interfejsu. Włącz interfejs, nadaj mu opis, a następnie wybierz Static IPv4 w sekcji IPv4 Configuration Type.

- Zapisz zmiany.

Nastepnie musimy skonfigurować reguły na zaporze sieciowej, tak by nie przepuszczać ruchu pomiędzy VLAN’em IoT a resztą sieci. Domyślnie wszystkie sieci VLAN utworzone w pfSense będą mogły komunikować się ze sobą. Większość użytkowników nie chce routingu pfSense VLAN to VLAN, co oznacza, że nie chcą, aby ich sieci VLAN komunikowały się ze sobą. Pozwala to na odizolowanie sieci i gwarantuje, że sieć VLAN (w tym przykładzie IoT) i urządzenia lokalne w sieci LAN nie będą mogły się ze sobą komunikować. W celu skonfigurowania reguł blokujących komunikację, postępuj zgodnie z poniższą instrukcją:

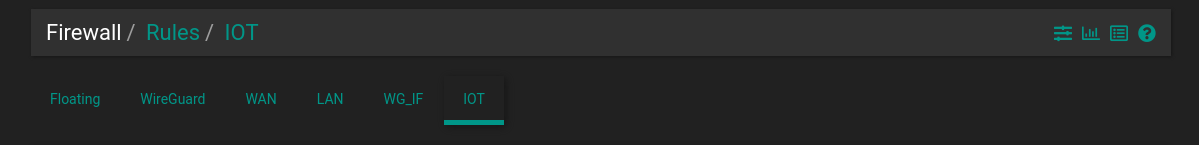

- Wybierz Firewall, a następnie Rules.

- Zobaczysz, że utworzona przez nas sieć IoT będzie teraz dostępna w zakładkach. Wybierz IOT, a następnie Add w celu dodania reguły.

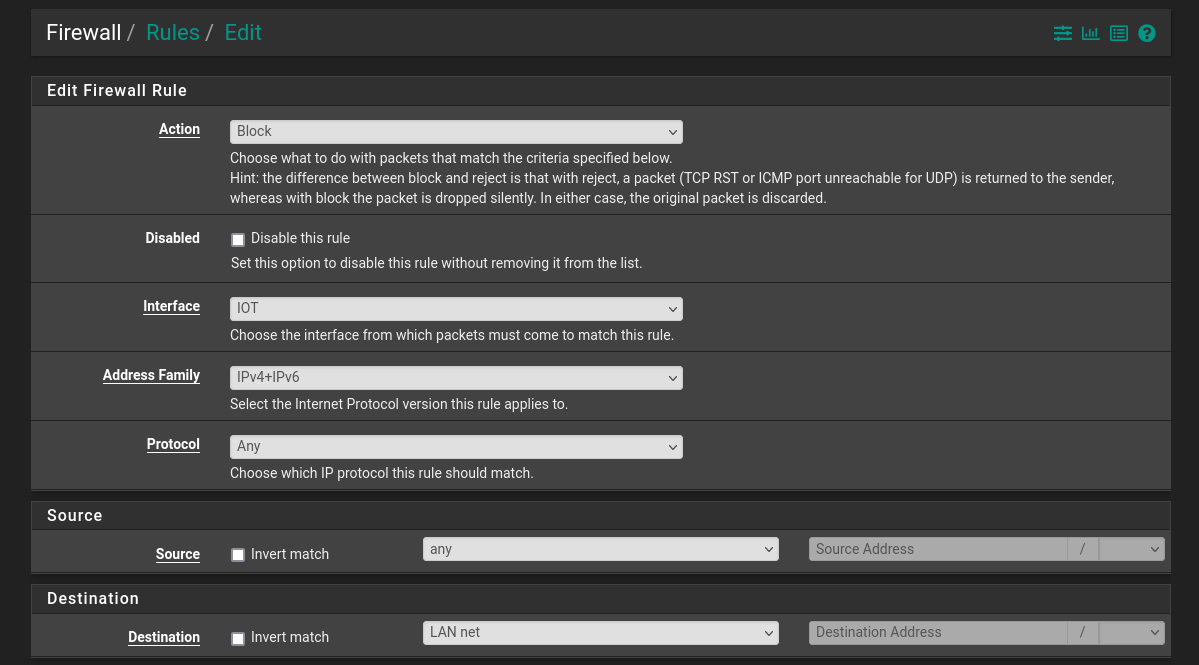

- Zmień akcję na Block, Address Family na IPv4+IPv6, następnie Protocol na Any.

- Ustaw Destination na LAN net i dodaj opis według uznania – możesz zmienić miejsce docelowe na dowolną sieć, którą chcesz zablokować, więc można to wykorzystać do blokowania ruchu do sieci LAN i/lub innych sieci VLAN, które możesz mieć skonfigurowane.

- Naciśnij Save and Apply, nowa reguła zapory sprawi, że sieć VLAN IoT nie będzie mogła komunikować się z siecią LAN.

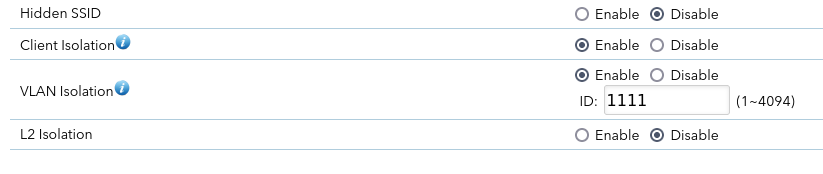

Teraz, gdy skonfigurowaliśmy sieć VLAN, musimy faktycznie ją wykorzystać za pomocą switcha lub access point. Nie mogę wprost podać jak wykonać konfigurację, ponieważ każdy z nas posiada sprzęt różnych producentów. Najlepiej jest po prostu wygooglować przełącznik lub punkt dostępu, którego używasz z hasłem „Konfiguracja VLAN”. Zazwyczaj trzeba stworzyć nową bezprzewodową sieć (w przypadku access pointów) i dodać odpowiedni VLAN (czasami są dodatkowe opcje takie jak izolacja endpoint, vlan isolation, vlan-only network itd.). Poniżej przykład dla access point od NETGEAR:

Podsumowanie

Jak widać proces ten nie jest zbyt skomplikowany i przynosi wiele korzyści. Konfigurując odpowiednie vlany, zapewniasz, że żadne urządzenia podłączone do sieci VLAN nie będą w stanie komunikować się z niczym w sieci LAN. Jest to niezwykle skuteczny sposób na oddzielenie ruchu w sieci lokalnej 🔒

Zobacz także

Jak Quirónsalud poprawiło cyberbezpieczeństwo szpitala dzięki Claroty xDome? Sprawdź, jak zabezpieczyć placówkę medyczną!